W wrześniu tego roku G Data Security Labs opracowało bardzo interesujący materiał o metodach organizacji cyberprzestępców oraz sposobach na niekontrolowane przychody z przestępczej działalności w sieci. Poniżej publikujemy obszerne fragmenty, które udowadniają, że ta dziedzina wirtualnej działalności staje się w pełni profesjonalną i zorganizowaną.

Od niewinnego ataku hakerów po biznes przynoszący milionowe zyski

|

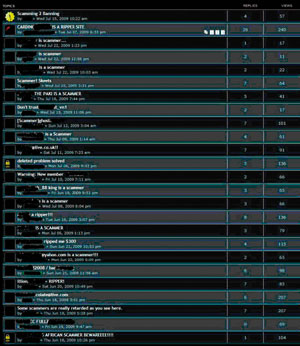

| Rys. 1. Widok monitora z prezentacją cyberprzestępczego forum |

|

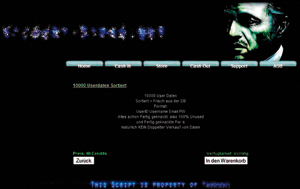

| Rys. 2. Oferta dotycząca zakupu sieci botnet umieszczona na przestępczym forum |

Rozwój szarej strefy gospodarki w ostatnich latach można zilustrować jednym przykładem. Hakerzy, którzy niegdyś przechwalali się, że dzięki fałszywym danym uzyskiwali bezpłatny dostęp do jednej z niezliczonych ofert erotycznych w In- ternecie, chełpią się dziś ilością kart kredytowych, których dane wykradły ich sieci botnet. Na uwagę zasługuje fakt, że dane te można dziś wymienić na brzęczące monety.

Tendencja ta doprowadziła z czasem do rozwoju podziemia gospodarczego. Dziś można tam znaleźć wszystkie elementy „prawdziwego” otoczenia rynkowego, czyli producentów, handlarzy, usługodawców, „oszustów” oraz klientów. Zarabianie pieniędzy w owej szarej strefie stanowi dla wielu jedynie pierwszy etap przed przeniknięciem w kręgi przestępczości zorganizowanej, mimo iż (lub ponieważ?) w żadnym momencie nie nawiązują oni osobistego kontaktu z ludźmi.

Kolejne strony prezentują ogólny zarys tej szarej strefy i jej struktur. Widać przy tym wyraźnie, ze nie chodzi tu o żadną nieszkodliwą mniejszość, lecz o zor- ganizowane sieci oszustów i złodziei.

Struktura szarej strefy

Miejsca spotkań oraz komunikacja w obrębie świata przestępczego

Jedną z głównych platform szarej strefy są tak zwane fora dyskusyjne, znane także jako „boards”, których tematami są w pierwszym rzędzie takie zagadnienia jak sieci botnet, spam, kradzież danych itd. Paleta ofert jest szeroka: od forów dla tzw. script kids, którzy chcieliby się pobawić w hakerów, po właściwe platformy, na których odbywa się handel danymi kart kredytowych, kradzionym towarem oraz wieloma innymi „artykułami”. Fora takie cechuje jednoznacznie przestępczy charakter. Należy także stwierdzić, że im bardziej nielegalna jest treść danego forum, tym więcej trudu zadają sobie jego administratorzy, by ochronić je przed dostępem osób niepowołanych. Struktura takich forów przeważnie nie różni się specjalnie od zwykłych platform dyskusyjnych. Często istnieje także strefa prywatna, do której dostęp mają jedynie członkowie zespołu lub ci, których zauważono dzięki ich specjalnym osiągnięciom lub zasługom. Wszyscy pozostali członkowie mają dostęp tylko do normalnej, publicznej strefy forum, jednak nawet ona zawiera wiele praktycznych informacji dla początkujących cyberprzestępców.

|

| Rys.3. Zmodyfikowany plik do korzystania z serwera IRC |

|

| Rys. 4. Rynek z ofertami z różnych dziedzin |

Można tu znaleźć na przykład instrukcję instalacji pierwszej własnej sieci botnet, informacje o aktualnych lukach w zabezpieczeniach czy też aplikację Remote Administrations Tool (RAT). Doświadczeni członkowie forum za odpowiednią opłatą oferują pomoc początkującym.

Administratorzy forów udostępniają często dostęp do rynku, zwanego często czarnym rynkiem (Black Market), na którym członkowie platform oferują swoje towary i/lub usługi. Należą do nich dane wykradzione z kart kredytowych, listy adresów e-mail oraz sieci botnet. Nabywca lub dzierżawca sieci botnet, może za jego pomocą przeprowadzać ataki typu DDoS, powodujące przeciążenie stron internetowych – i to w takim stopniu, że nie można ich otworzyć.

Zgodnie z oczekiwaniami niemal na każdym z forów można także pobrać pirackie kopie z Internetu.

W obrębie cyberprzestępczego światka toczy się rywalizacja o to, kto jest najlepszy. Nierzadko dochodzi do niszczenia forów przez konkurencję (wprowadzania zmian optycznych) lub przeprowadzania ataków za pomocą sieci botnet. Tego typu „rywale” chętnie posuwają się także do kopiowania baz danych określonych forów oraz publikowania ich na innych. W ten sposób pragną udowodnić powodzenie przeprowadzonego ataku i uzyskać uznanie pośród własnej społeczności. Strona internetowa zostaje przeważnie oznakowana, aby pokazać, że złamano jej zabezpieczenia.

Bezpośrednia komunikacja w obrębie takiej społeczności mająca na celu negocjowanie kupna, sprzedaży czy wymiany odbywa się przeważnie za pośrednictwem komunikatorów internetowych (Instant Messaging) takich jak MSN, ICQ, Yahoo Messenger czy Jabber. Przy pierwszym kontakcie cyber- przestępcy nierzadko wykorzystują funkcję prywatnych wiadomości, którą dysponują wszystkie fora. Fora stosują przeważnie standardowe oprogra- mowanie, modyfikowane częściowo przy pomocy kilku rozszerzeń.

Wielu administratorów stron należących do szarej strefy wykorzystuje w kontaktach z klientami komunikatory internetowe. Nie jest zjawiskiem rzadkim zamieszczanie w polu danych kontaktowych jednego lub dwóch numerów ICQ, zamiast formularza lub adresu e-mail. Zainteresowany może nawiązać kontakt z administratorem strony tylko posługując się owymi numerami.

Inną usługą wykorzystywaną przez szarą strefę jest Internet Relay Chat (IRC), która dzięki swej różnorodności oraz braku przejrzystości stanowi idealną platformę dla podziemia przestępczego. Czat odbywa się niemal w czasie rzeczywistym. Jeden pokój rozmów (ang. chatroom) może przy tym pomieścić wiele tysięcy użytkowników. Fora przestrzegają jednak często przed dokonywaniem zakupów poprzez IRC, ponieważ pociągają one za sobą ryzyko padnięcia ofiarą oszusta.

|

| Rys. 5. Nielegalny sklep sprzedający dane kont |

|

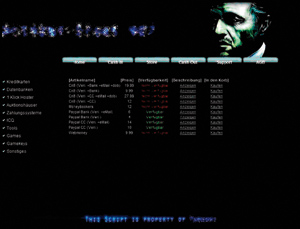

| Rys. 6. Sklep internetowy oferujący karty kredytowe, konta PayPal i wiele innych towarów |

W celu skorzystania z IRC sięga się częściowo po publiczne, ogólnodostępne sieci, używając jednak często prywatnych serwerów IRC (IRC Server). Do korzystania z prywatnych serwerów opracowano specjalne wersje popularnych aplikacji IRC Daemons, zmodyfikowane na potrzeby cyberprzestępczości.

Handel – rabat od liczby wykradzionych kart kredytowych

Spora część handlu danymi kart kredytowych, hasłami dostępu do systemu Paypal czy aukcji eBay realizowana jest za pośrednictwem rynków/giełd na forach. Istnieją także fora, których działalność koncentruje się wyłącznie na handlu skradzionymi towarami.

Transakcje sprzedaży realizowane są w specjalnie przygotowanych strefach w obrębie forów, zwanych często, jak już nadmieniono, czarnymi rynkami (Black Markets) lub po prostu rynkami. Przebieg transakcji wygląda następująco: Ktoś oferuje towar, na przykład jedno lub wiele haseł dostępu do aukcji eBay. Podaje jednocześnie cenę jednego konta. Zdarza się, ze sprzedający udziela nawet rabatu ilościowego, gdy klient ma zamiar kupić wszystkie lub kilka haseł dostępu. Sprzedający prawie zawsze podaje informację o akceptowanej przez niego formie zapłaty. Zainteresowani zgłaszają się prawie zawsze poprzez udzielenie odpowiedzi na forum lub poprzez nawiązanie bezpośredniego kontaktu ze sprzedającym za pośrednictwem podanych przez niego danych kontaktowych, w celu sfinalizowania zakupu.

Profesjonalizm branży jest tak rozwinięty, że istnieją sklepy internetowe, w których nabywcy szkodliwego oprogramowania mogą dokonywać zakupów jak w zwy- czajnym sklepie online.

Nie jest ważne, czy przestępca potrzebuje nowych danych kart kredytowych czy też zablokowano jego kradzione konto PayPal. Nie stanowi to żadnego problemu, gdyż sympatyczny sklep cyberprzestępczy oferuje zamienniki w opakowaniach po 100 sztuk. Rachunki reguluje się tu korzystając z usług płatniczych bardzo popularnych w szarej strefie, takich jak na przykład Western Union, Paysafecard, E-gold czy też Webmoney. Koncepcja ta spotyka się w szarej strefie nie tylko z entuzjastycznym przyjęciem, ponieważ koszty usługi określane są często jako o wiele za wysokie.

Istnieją dziś także rozwiązania, w których sprzedający oferują zarówno sklep, jak i hosting, domeny oraz wszystko co się z nimi wiąże. Przy tego typu kompleksowych pakietach sprzedający musi jedynie wstawić do sklepu swoje skradzione towary. Takie kompleksowe usługi świadczone są jednak za odpowiednią cenę – porównaj rys. 6.

Poniżej zaprezentowano przykład odpowiedzi na najczęściej zadawane pytania, zamieszczone na stronie internetowej administratora sklepu internetowego (01.08.2009), oferującego kompleksowe usługi.

Wynajem sklepu – FAQ (najczęściej zadawane pytania) Co pokrywa *******.net? – Koszty serwera:

- rejestracja domeny;

- bezpłatne uaktualnienia serwera i skryptów;

- bezpłatne doradztwo w zakresie koncepcji sklepu;

- skonfigurowanie serwera (ochrona przed atakami DDoS oraz całościowe zabezpieczenie);

- w celu zwiększenia obrotów pokrywa koszty reklamy umieszczanej na znanych forach

|

| Rys. 7. Dział forum z informacjami o oszustach |

|

| Rys. 8. Sprzedaż bazy danych w jednym z cyberprzestępczych sklepów |

Udostępnia skrypt (więcej informacji na temat skryptu można znaleźć na stronie *****.net/products) i wiele innych.

Co muszę zrobić, aby zostać wynajemcą/dzierżawcą sklepu? Dobre imię w od- niesieniu do wywiązywania się ze zobowiązań finansowych, które oznacza, że muszą istnieć ludzie, których znamy i którzy potwierdzą, że jesteśmy godni zaufania.

Nie oznacza to automatycznego przyjęcia, stanowi jednak podstawę zgody na wynajem.

Bez dobrej opinii jako płatnik nie uzyskamy zgody na otwarcie sklepu.

Ile kosztuje mnie ta przyjemność? Opłaty z tytułu urządzenia strony: 50 euro – gdy ustawiane są nagłówki, stopki oraz przyciski. 100 euro – Custom Design (wzór na życzenie klienta), przy którym uwzględnia się żądania klientów (nagłówki, stopki i przyciski). 200 euro – pełny wzór na życzenie klienta. Oznacza to, że rozmieszczenie elementów (przycisków itd.) nie jest zdefiniowane odgórnie tak jak np.na *******.cc czy też ******.net ozy też ******.net czy też*****.net, lecz stanowi całkowicie unikalny wzór.

Opłaty z tytułu sprzedaży: 0-1000 euro miesięcznie: 33,33 proc. 1000-3000 euro miesięcznie: 30 proc. Ponad 3000 euro miesięcznie: 20 proc.

Udziały procentowe odejmuje się od wypracowanego zysku ogólnego. Jeśli dzierżawca nie ma innych życzeń, wypłata następuje co 3 dni, jednak nie wcześniej niż po 24 godzinach od ostatniej wypłaty.

Ciekawy jest także fakt, że niektóre sklepy udzielają nawet gwarancji na działanie sprzedawanych towarów. Tak więc, jeśli nie działa zestaw danych kart kredytowych, nabywca może go zareklamować, uzyskując zwrot pieniędzy na konto. Bardzo wyraźnie widać zatem profesjonalizm, z jakim oszuści uprawiają swój proceder. Buduje to także jasne relacje pomiędzy paserami a złodziejami: Jeśli złodziej dostarcza towar złej jakości, odbija się to negatywnie na paserze. Zyskuje przez to złą opinię w światku przestępczym, czego konsekwencją może być przejście jego klientów do innych paserów.

Oszuści oszustów

Oszuści działający w opisywanym środowisku postępują podobnie jak opisani wyżej cyberprzestępcy. Są w pewnym sensie oszustami oszustów. Ogólna definicja podana przez Wikipedię wyjaśnia pojęcie oszustwa elektronicznego (Scam) w następujący sposób: tzw. oszustwo zaliczkowe, zwane w języku angielskim Scam, polega na nieuczciwym tricku, prowadzonym przy pomocy wysyłanych seryjnie wiadomości e-mail (a kiedyś wiadomości faksowych). Przedstawiając fałszywe fakty nakłania się odbiorców maili (por. socjo- technika/inżynieria społeczna) do tego, by wzięli udział w piramidzie finansowej lub by spodziewając się przyrzeczonej prowizji z tytułu pośrednictwa uiszczali zaliczki na rzecz nadawców (oszustów).

Pomysłowość oszustów nie zna granic Najpierw przekonuje się ofiarę, że zyska możliwość zarobienia olbrzymiego majątku. Wpłacający zaliczkę na próżno oczekuje ekwiwalentu za zrealizowaną transakcję w postaci pieniędzy lub towarów. (01.08.2009 r.).

Za odpowiednią zaliczką oszuści oferują dane, towary czy usługi, które nigdy nie trafiają do nabywcy. W niektórych przypadkach jeden lub dwóch pierwszych klientów rzeczywiście otrzymuje zamówiony towar, dzięki czemu oszust uzyskuje swego rodzaju opinię osoby sprawdzonej.

W późniejszym czasie umożliwia mu to łatwiejsze oszukiwanie ofiar i wyłudzanie większych sum pieniędzy. W związku z przedstawionymi faktami na wielu forach funkcjonuje system oceny nabywców i sprzedających, przypominający ten, które wprowadziły eBay, Amazon i inne legalne sklepy. Dzięki temu systemowi potencjalni klienci mogą bardzo szybko rozpoznać, kto jest osobą godną zaufania.

Na większości forów znajdują się długie wątki, w których oskarża się oszustów – porównaj rys. 7. Negatywne opinie (tzw. posty) wykorzystywane są jednak często do dyskredytowania nielubianej konkurencji i usunięcia jej z branży. Dlatego też w wielu miejscach wymaga się dziś przedstawienia zrzutów z monitora oraz wycinków potwierdzających oszustwo, zanim administratorzy forum podejmą decyzję o ukaraniu danego użytkownika oraz jego ewentualnym wykluczeniu.

Towary i usługi

Na jakich danych można zarabiać?

Oferta produktów oferowanych przez szarą strefę obejmuje różne rodzaje danych. Poszukiwane są informacje służące do zakładania kont, przyjmowania tożsamości, jak też inne, umożliwiające wykonywanie przydatnych i niezbędnych w tym środowisku działań.

W asortymencie znaleźć można dane osobowe takie jak nazwiska, adresy itd., informacje o kontach bankowych, po zrzuty baz danych zawierające setki lub tysiące danych użytkowników. Pod pojęciem zrzutów baz danych kryją się kopie archiwów sklepów internetowych czy też forów, w których przechowywane są dane użytkowników (inne informacje na ten temat patrz rys. 8).

Część tych danych jest nieodpłatnie dostępna w cyberprzestępczym półświatku. Z reguły ogranicza się to jednak do baz danych innych forów, gdyż ten rodzaj informacji, który generują sklepy internetowe, może mieć sporą wartość.

W tym samym stopniu poszukiwane są adresy tak zwanych „cardable shops”. Pod pojęciem tym rozumie się sklepy, w których z powodu niedostatecznej kontroli kupujący online, posługujący się wykradzionymi danymi kart kredytowych bez problemu zamawiają towary.

Im więcej danych wymaga sklep, tym więcej informacji musi wyłudzić lub kupić dany oszust. Im pełniejsze są informacje o kartach kredytowych, tym większa jest ich wartość.

Część II ukaże się w numerze 3/2010