Jak ataki DDoS zmuszają serwery do kapitulacji?

|

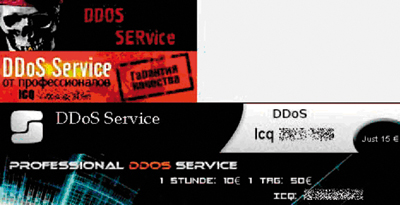

| Rys. 12. Jeden z banerów reklamujących ataki DDoS, jakie można znaleźć w sieci |

|

| Rys. 13. Sklep oferujący zakup kart kredytowych |

Jedną z najwięk- szych plag administrato- rów stron internetowych są z pewnością ataki DDoS (Distributed Denial of Service). Istnieje wiele możliwości przeprowadzenia takiego ataku. Popularny scenariusz polega na bombardowaniu serwera „regularnymi” zapytaniami do momentu, gdy będzie całkowicie przeciążony i nie będzie w stanie odpowiadać zwyczajnym użytkownikom. Inną możliwością jest atak typu „SYN flood”. W tym przypadku atakujący nawiązuje bardzo dużo połączeń. Połączenia te nie są jednak całkowicie realizowane, tak więc w zależności od konfiguracji obiekt docelowy oczekuje na ich pełne nawiązanie od kilku sekund do kilku minut. Gdy w końcu dochodzi do bombardowania docelowej strony owymi zapytaniami, każda próba połączenia zostaje zapisana na tablicy połączeń, czego skutkiem będzie prędzej czy później przepełnienie pamięci. Z chwilą wyczerpania pamięci strona docelowa nie nawiązuje nowych połączeń i przestaje być dostępna.

Atak taki przeprowadzony z odpowiednią intensywnością, w rozumieniu szerokości pasma dostępu, jest nie do odparcia. Administratorom nie pozostaje nic innego niż poczekać na moment ustania ataków. Dopiero wtedy ich strony czy usługi są znowu dostępne dla użytkowników z zewnątrz. W tym właśnie tkwi sedno zainteresowania administratorów o przestępczych inklinacjach – z chwilą niedostępności rywala zyskują oni potencjalnych klientów. Ataki DDoS narażają także na szwank opinię na przykład dostawcy poczty elektronicznej. Gdy usługa jest niedostępna, a klienci lub ich kontrahenci nie mogą ściągnąć swoich wiadomości, szybko okazują niezadowolenie.

Ataki DDoS często skierowane są przeciwko innym stronom czy forom działającym w obrębie szarej strefy w celu pozbycia się konkurencji. Powodem są względy finansowe, czasem jednak zwykła zawiść lub niechęć. Także tu wykorzystuje się zwykłe formy płatności i nawiązywania kontaktu.

Ukrywanie tożsamości za pomocą fałszywych dokumentów

Innym bardzo poszukiwanym towarem są dokumenty - zainteresowaniem cieszą się tu fałszywe prawa jazdy czy legitymacje studenckie, jak też kradzione dowody osobiste. Poszukiwane są wszelkie dokumenty umożliwiające ukrycie swojej prawdziwej tożsamości lub przyjęcie innej. Handel takimi dokumentami kwitnie zwłaszcza na forach rosyjskich.

Fałszywe czy też skradzione dokumenty przydają się także do otwierania kont, które później służą jako miejsce wypłaty zarobku złodzieja. Dokument tożsamości często wymagany jest również do korzystania z internetowych kasyn czy domów aukcyjnych.

Dlatego też eksperci od spraw bezpieczeństwa doradzają natychmiastowe zgłaszanie utraty tego typu osobistych dokumentów. W innym przypadku właściciel dokumentu może być w krótkim czasie zmuszony do udowodnienia swojej niewinności, jeśli ktoś posługując się jego dowodem otworzy na przykład rachunek bankowy.

Carding – zakupy bez kosztów i ograniczeń

|

| Rys.14. Bankomat, na którym zainstalowano sprzęt (źródło: bawarskaprasa policyjna (Polizeipresse Bayern) z 23.08.07 r.) |

|

| Rys. 15. Kanał IRC z botami |

W przypadku działalności pod nazwą carding cyberprzestępcy posługują się skradzionymi lub fałszywymi danymi w celu dokonywania zakupów we wspomnianych już sklepach internetowych typu „cardable shops”. W większości przypadków oszuści uzyskują dostęp do informacji poprzez wyłudzenie (phishing), przy pomocy koni trojańskich umieszczanych na komputerze ofiary czy też włamując się do baz danych sklepów. Często bywa tak, że karty w sposób niezauważony przez ich właściciela kopiowane są podczas płacenia. Przestępca szybko przeciąga kartę przez drugie urządzenie, wchodząc w posiadanie wszystkich potrzebnych mu informacji. Takie przypadki często zdarzają się osobom spędzającym urlop za granicą.

Dane te umożliwiają oszustom dokonywanie zakupów na koszt ofiary. Na szczęście obowiązek dowodowy spoczywa po stronie banku, jednak klient, którego dotyczy oszustwo, ma obowiązek pisemnego zgłoszenia go w terminie 30 dni od daty otrzymania rachunku!

Podobnie jak wiele innych rzeczy dane takie stanowią popularny towar oferowany na forach i w sklepach.

Posiadając aktualne informacje o karcie kredytowej jesteśmy w stanie wygenerować dalsze informacje. Przy pomocy powszechnie dostępnych wśród cyberprzestępców tzw. generatorów kart kredytowych, można szybko i łatwo wygenerować nowe numery kart kredytowych różnych banków, wykorzystywane później do zakupów w sieci. Jest to możliwe dzięki temu, że większość banków wydając karty kredytowe stosuje cyfry rosnące, a metoda wyliczania numeru kontrolnego jest powszechnie znana.

Dla osób zajmujących się działalnością pod nazwą carding ważne jest, by dane były kompletne. Dlatego też ceny zależą miedzy innymi od tego, czy nabywca otrzymuje jedynie numer i datę ważności karty, czy też pełne dane. Pełne dane są bardzo cenne i sprzedawane po odpowiednio wysokich cenach.