W wrześniu ubiegłego roku G Data Security Labs opracowało bardzo interesujący materiał o metodach organizacji cyberprzestępców oraz sposobach na niekontrolowane przychody z przestępczej działalności w sieci. Poniżej publikujemy obszerne fragmenty, które udowadniają, że ta dziedzina wirtualnej działalności staje się w pełni profesjonalną i zorganizowaną.

Serwery pośredniczące proxy jako narzędzia do zacierania śladów

Większości osób zaangażowanych w cyberprzestępczą szarą strefę zależy na tym, by ukryć wszelkie dane, które mogłyby prowadzić do odkrycia ich prawdziwej tożsamości. Dlatego też, podczas poruszania się po należących do cyberprzestępców forach czy stronach internetowych nieodzowne jest korzystanie z usług serwerów Proxy. Dzięki usługom tym cyberprzestępca może uniemożliwić zapisanie jego własnego adresu IP w protokołach. Przecież już następnego dnia adres ów mógłby zostać wykradziony podczas włamania na stronę, a dane użytkownika, jak ma to często miejsce, zostałyby opublikowane w innym miejscu w sieci. Gdy użytkownik wysyła swoje zapytanie do serwera Proxy, a ów zgodnie z poleceniem kieruje je na przykład do forum, w protokołach forum pojawia się jedynie IP serwera Proxy a nie samego użytkownika. W taki sposób nie można stwierdzić, jaki był adres IP tego użytkownika. Bez tej informacji nie ma także możliwości, na przykład w przypadku popełnienia przestępstwa, udania się do odpowiedniego administratora/dostawcy internetowego takiego jak T-Online, aby poprzez niego na mocy postanowienia sądowego uzyskać informacje o nazwisku i adresie użytkownika.

Wschodnioeuropejscy użytkownicy preferują korzystanie z serwerów Proxy pochodzących z takich krajów jak Niemcy, Holandia czy Szwajcaria. Natomiast Niemcy wybierają do prowadzenia nielegalnych matactw między innymi serwery proxy pochodzące z Polski, Rosji czy z Ukrainy. W obrębie nielegalnego półświatka na różnych stronach można znaleźć listy wolnych serwerów proxy. Ich zdecydowaną wadą jest jednak najczęściej fakt, że są bardzo powolne. Dlatego też często wykorzystuje się usługi komercyjnych serwerów. Owe także należą często do cyberprzestępców i właśnie w ich środowisku bezpośrednio reklamują swoje produkty. Administratorzy tych serwerów podkreślają często, że nie sporządzają żadnych protokołów lub nie podejmą żadnych działań nawet w przypadku zgłoszenia nadużycia (abuse mails). Oferta obejmuje zarówno zwykłe serwery proxy, przy pomocy których można anonimowo surfować po sieci, jaki i tunele SSH (SSH sockets) czy też konta OpenVPN. Konta OpenVPN oraz tunele SSH sockets mają w porównaniu z normalnymi serwerami proxy tą zaletę, że umożliwiają korzystanie ze wszystkich programów, takich jak komunikatory internetowe, IRC czy Skype.

Typowy dla cyberprzestępczego światka jest fakt, że zapłata realizowana jest elektronicznie (online payment). Związany z zapłatą kontakt realizowany jest przeważnie poprzez komunikator internetowy.

Infekcje – jak komputer staje się maszyną rozsyłającą złośliwe oprogramowanie

Jak wskazuje sama nazwa, w przypadku tak zwanych infekcji chodzi o to, by ofiary „zarażały” komputery w celu utworzenia sieci botnet lub komercyjnego wykorzystywania zarażonych urządzeń, przy zastosowaniu programów szpiegowskich takich jak Adware. Metody osiągania tego celu są różnorodne. Między innymi do ofert erotycznych podczepia się aplikacje typu exploit. Inną metodą rozpowszechniania złośliwego oprogramowania jest poczta elektroniczna. W dalszym ciągu złośliwe oprogramowanie dodaje się w postaci załącznika. W takiej sytuacji, by natychmiast zainfekować komputer wystarczy jedno nierozważne kliknięcie! Wiele koni trojańskich rozsyłanych jest także przez portale aukcyjne, gdzie ukrywają się pod postacią programów, gier itp. Po zainfekowaniu komputera trojan ściąga z Internetu bota, stając się częścią określonej sieci botnet. Jak w wielu innych przypadkach widać tu wyraźnie, że stosowanie skutecznego rozwiązania antywirusowego i bieżące aktualizowanie go są niezmiernie ważne.

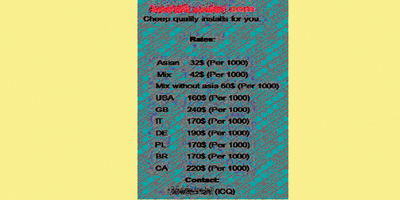

Kto nie chce sam troszczyć się o to, czy dostępne są zainfekowane komputery, może skorzystać z pomocy jednego z usługodawców. Na cyberprzestępczych forach infekowanie komputerów oferowane jest jako usługa. Ceny uzależnione są od krajów, z których pochodzą ofiary. Preferowane są zainfekowane komputery w Europie Zachodniej, Ameryce Północnej oraz w Australii. Przyjmuje się, że wiąże się to najprawdopodobniej z bardzo dobrą infrastrukturą internetową w tych krajach, jak też z wysokim stopniem upowszechnienia sieci. W chwili obecnej istnieją nawet prawdziwi handlarze mający w swej ofercie boty, proponujący za 1000 zainfekowanych komputerów określoną kwotę pieniędzy. Także tutaj cena zależy od tego, z jakiego kraju pochodzą dane ofiary.

|

| Rys. 9. Strona internetowa, na której „zarażanie” komputerów oferowane jest jako usługa |

Jednak biznes działa także w odwrotną stronę – Internet umożliwia zainteresowanym wyszukanie „usługodawców”, którym zlecą infekowanie komputerów (porównaj rys. 9).

Zdarzenia po zainfekowaniu odbywają się przeważnie według następującego schematu: Wszystkie dane w komputerze, które można spieniężyć, zostają skopiowane i sprzedane. W następnej kolejności kradnie się wszystkie konta, oferując je na czarnym rynku. Po „wykorzystaniu” wszystkich przydatnych danych, boty służą jedynie do rozsyłania spamu bądź ataków DDoS.

Usługi hostingowe typu „bulletproof hosting” – dystrybutorzy nielegalnych kopii oraz pornografii dziecięcej

Handlarze oferujący usługi typu „bulletproof hosgtin” zapew- niają swoim klientom dostęp do serwera, który jest zabez- pieczony przed dostępem międzynarodowych organów ścigania. Najbardziej znane nazwy w tym biznesie to zapewne Russian Buiness Network (RBN) czy też amerykański hosting McColo. Podczas gdy McColo został w międzyczasie wyłączony z sieci, RBN wraz z licznymi drobnymi firmami-córkami nadal prowadzi swoją działalność. Tu zgłaszają się wszyscy poszukujący stref zrzutu (ang. drop zones) dla danych wyłudzonych przez sieci botnet, prowadzący nielegalne sklepy, jak też ci, którzy poszukują bezpiecznego schronienia dla swoich serwerów Command & Control (C&C) i im podobni. Pod pojęciem „drop zones” rozumiany jest w tym kontekście serwer, na którym program szpiegowski zainstalowany na komputerze ofiary może zapisać zgromadzone dane. Podobnie jak u każdego poważnego kontrahenta portfolio produktów obejmuje tu od niewielkiej oferty w Internecie, poprzez serwery wirtualne, aż po całe klastry serwerów, w zależności od zamożności i wymagań klienta.

„Warunki użytkowania” takich firm często zawierają bardzo górnolotne, kwieciste sformułowania, czasem można więc na próżno szukać punktu „Zakazy i działania niedozwolone”. Cyberprzestępcy wiedzą jednak doskonale, który administrator/dostawca dopuszcza określone zachowania.

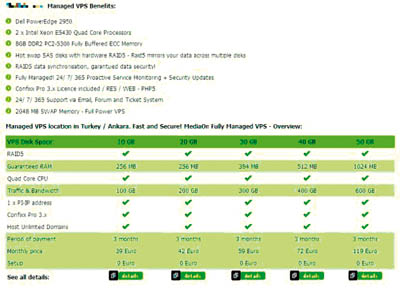

|

| Rys. 10. Przegląd oferty firmy hostingowej |

|

| Rys. 11. Lista usług, na które zezwala firma hostingowa |

W ofercie można znaleźć zarówno pirackie kopie, po administratorów, zezwalających nawet na zapisywanie na ich serwerach pornografii dziecięcej. Spektrum krajów, oferu- jących tego rodzaju usługi jest bardzo zróżnicowane. Często można znaleźć oferty, których serwery znajdują się w Rosji, Turcji czy też w Panamie.

Wielkim problemem przestępczego świata jest okoliczność, że w normalnych serwisach hostingowych przy rejestrowaniu domeny, na przykład www.meine-boese-seite.de informacje o jej właścicielu zapisywane są w publicznej bazie danych. Można tam później wyszukać takie dane jak nazwisko, adres, numer telefonu i adres e-mail. Kontrola zwana potocznie „Who is” wskazałaby natychmiast tożsamość oszusta, czemu chciałby on, rzecz jasna, za wszelką cenę zapobiec. Dlatego też wszystkie firmy świadczące usługę bulletproof hostingu przeważnie ukrywają takie dane. W miejsce danych rzeczy- wistych właścicieli wpisują one dane osób podstawionych, często z Afryki lub z Azji. W ten sposób chronią one korzystających z bulletproof hostingu przed ujawnieniem ich tożsamości oraz prawnymi konsekwencjami ich niele- galnego postępowania. Inną usługą z zakresu hostingu bulletproof jest masowe wysyłanie wiadomości e-mail. Usługa ta umożliwia wysyłanie wielkich ilości wiadomości e-mail za pośrednictwem serwera administratora i jest powszechnie znana pod nazwą spam.

Spamerzy często zachęcają swoich klientów twierdzeniem, iż wysłane przez nich wiadomości e-mail potrafią omijać filtry, faktycznie docierając do użytkowników. Niektórzy spamerzy oferują także za odpowiednią opłatą specjalnie dobrane listy adresów e-mail. Tego rodzaju „usługodawcy” często pojawiają się na znanych cyberprzestępczych forach, na których promują swoje oferty. Inną często oferowaną usługą jest ochrona przed DDoS (DDoS protection), której celem jest zabezpieczenie klientów przed atakami z wielu komputerów. Ochrona taka jest konieczna, ponieważ spory i rywalizacja pomiędzy cyberprzestępcami często prowadzą do tego typu wewnętrznych ataków.

Spam jako źródło dochodu

Najbardziej znaną gałęzią cyberprzestępczego świata jest zapewne masowe wysyłanie niepożądanych wiadomości e-mail, zwanych w skrócie spamem. Strefa ta jest bardzo popularna także pośród cyberprzestępców, co spowodowane jest między innymi faktem, że można na niej bardzo dużo zarobić. Bezpośrednio u właściciela sieci botnet wysłanie 1.000.000 wiadomości e-mail ze spamem kosztuje od ok. 250 do 700 dolarów amerykańskich. Raczej niewielka sieć botnet licząca 20.000 komputerów zombie potrzebuje na wykonanie takiego zlecenia, przy przykładowej prędkości dwóch wiadomości e-mail na sekundę i aktywnym bocie nie więcej niż 25 sekund.

Tłumaczy to wielkie zainteresowanie ciągłym przyłączaniem do własnej sieci botnet nowych botów zombie.

Klient sam może wybrać, do kogo ma dotrzeć jego spam. Wielu właścicieli sieci botnet określa granice geograficzne wysyłki wiadomości e-mail ze spamem. Możliwe jest także wysyłanie spamu do specjalnych grup odbiorców, na przykład do graczy online.

Listy adresów można bez problemu nabyć w sklepach internetowych większości forów bądź w serwisach oferujących usługę masowej poczty e-mail. Są one przeważnie posortowane według różnych kategorii lub źródeł. Sprzedający reklamują się często utrzymując, że oferowane przez nich adresy nie otrzymywały dotychczas żadnego spamu. Oznacza to jednak, że dana lista nie została jeszcze sprzedana w innym miejscu, nie wykluczając wcale, iż adresy nie były nigdy wykorzystywane przez spamerów.

Jak ataki DDoS zmuszają serwery do kapitulacji?

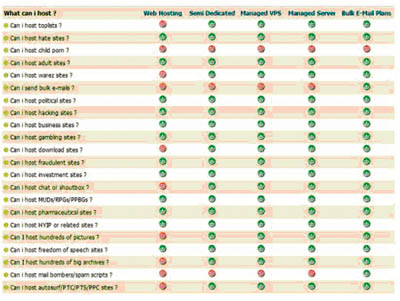

|

| Rys. 12. Jeden z banerów reklamujących ataki DDoS, jakie można znaleźć w sieci |

|

| Rys. 13. Sklep oferujący zakup kart kredytowych |

Jedną z najwięk- szych plag administrato- rów stron internetowych są z pewnością ataki DDoS (Distributed Denial of Service). Istnieje wiele możliwości przeprowadzenia takiego ataku. Popularny scenariusz polega na bombardowaniu serwera „regularnymi” zapytaniami do momentu, gdy będzie całkowicie przeciążony i nie będzie w stanie odpowiadać zwyczajnym użytkownikom. Inną możliwością jest atak typu „SYN flood”. W tym przypadku atakujący nawiązuje bardzo dużo połączeń. Połączenia te nie są jednak całkowicie realizowane, tak więc w zależności od konfiguracji obiekt docelowy oczekuje na ich pełne nawiązanie od kilku sekund do kilku minut. Gdy w końcu dochodzi do bombardowania docelowej strony owymi zapytaniami, każda próba połączenia zostaje zapisana na tablicy połączeń, czego skutkiem będzie prędzej czy później przepełnienie pamięci. Z chwilą wyczerpania pamięci strona docelowa nie nawiązuje nowych połączeń i przestaje być dostępna.

Atak taki przeprowadzony z odpowiednią intensywnością, w rozumieniu szerokości pasma dostępu, jest nie do odparcia. Administratorom nie pozostaje nic innego niż poczekać na moment ustania ataków. Dopiero wtedy ich strony czy usługi są znowu dostępne dla użytkowników z zewnątrz. W tym właśnie tkwi sedno zainteresowania administratorów o przestępczych inklinacjach – z chwilą niedostępności rywala zyskują oni potencjalnych klientów. Ataki DDoS narażają także na szwank opinię na przykład dostawcy poczty elektronicznej. Gdy usługa jest niedostępna, a klienci lub ich kontrahenci nie mogą ściągnąć swoich wiadomości, szybko okazują niezadowolenie.

Ataki DDoS często skierowane są przeciwko innym stronom czy forom działającym w obrębie szarej strefy w celu pozbycia się konkurencji. Powodem są względy finansowe, czasem jednak zwykła zawiść lub niechęć. Także tu wykorzystuje się zwykłe formy płatności i nawiązywania kontaktu.

Ukrywanie tożsamości za pomocą fałszywych dokumentów

Innym bardzo poszukiwanym towarem są dokumenty - zainteresowaniem cieszą się tu fałszywe prawa jazdy czy legitymacje studenckie, jak też kradzione dowody osobiste. Poszukiwane są wszelkie dokumenty umożliwiające ukrycie swojej prawdziwej tożsamości lub przyjęcie innej. Handel takimi dokumentami kwitnie zwłaszcza na forach rosyjskich.

Fałszywe czy też skradzione dokumenty przydają się także do otwierania kont, które później służą jako miejsce wypłaty zarobku złodzieja. Dokument tożsamości często wymagany jest również do korzystania z internetowych kasyn czy domów aukcyjnych.

Dlatego też eksperci od spraw bezpieczeństwa doradzają natychmiastowe zgłaszanie utraty tego typu osobistych dokumentów. W innym przypadku właściciel dokumentu może być w krótkim czasie zmuszony do udowodnienia swojej niewinności, jeśli ktoś posługując się jego dowodem otworzy na przykład rachunek bankowy.

Carding – zakupy bez kosztów i ograniczeń

|

| Rys.14. Bankomat, na którym zainstalowano sprzęt (źródło: bawarskaprasa policyjna (Polizeipresse Bayern) z 23.08.07 r.) |

|

| Rys. 15. Kanał IRC z botami |

W przypadku działalności pod nazwą carding cyberprzestępcy posługują się skradzionymi lub fałszywymi danymi w celu dokonywania zakupów we wspomnianych już sklepach internetowych typu „cardable shops”. W większości przypadków oszuści uzyskują dostęp do informacji poprzez wyłudzenie (phishing), przy pomocy koni trojańskich umieszczanych na komputerze ofiary czy też włamując się do baz danych sklepów. Często bywa tak, że karty w sposób niezauważony przez ich właściciela kopiowane są podczas płacenia. Przestępca szybko przeciąga kartę przez drugie urządzenie, wchodząc w posiadanie wszystkich potrzebnych mu informacji. Takie przypadki często zdarzają się osobom spędzającym urlop za granicą.

Dane te umożliwiają oszustom dokonywanie zakupów na koszt ofiary. Na szczęście obowiązek dowodowy spoczywa po stronie banku, jednak klient, którego dotyczy oszustwo, ma obowiązek pisemnego zgłoszenia go w terminie 30 dni od daty otrzymania rachunku!

Podobnie jak wiele innych rzeczy dane takie stanowią popularny towar oferowany na forach i w sklepach.

Posiadając aktualne informacje o karcie kredytowej jesteśmy w stanie wygenerować dalsze informacje. Przy pomocy powszechnie dostępnych wśród cyberprzestępców tzw. generatorów kart kredytowych, można szybko i łatwo wygenerować nowe numery kart kredytowych różnych banków, wykorzystywane później do zakupów w sieci. Jest to możliwe dzięki temu, że większość banków wydając karty kredytowe stosuje cyfry rosnące, a metoda wyliczania numeru kontrolnego jest powszechnie znana.

Dla osób zajmujących się działalnością pod nazwą carding ważne jest, by dane były kompletne. Dlatego też ceny zależą miedzy innymi od tego, czy nabywca otrzymuje jedynie numer i datę ważności karty, czy też pełne dane. Pełne dane są bardzo cenne i sprzedawane po odpowiednio wysokich cenach.

Kradzież danych poprzez bankomat (skimming)

Skimming nie jest procederem bardzo rozpowszechnionym, gdyż aby go uprawiać przestępca zmuszony jest do podjęcia działań w świecie rzeczywistym. W bankomacie instaluje się urządzenie techniczne, takie jak na przykład czytnik kart oraz kamerę. Czytnik kart zapisuje dane z karty ofiary, podczas gdy kamera filmuje wprowadzenie PIN-u. Z powodu jawności działania bariera w przypadku tego rodzaju oszustw jest znacznie wyższa niż w przypadku zwyczajnych przestępstw w sieci. Bardzo wysokie są ponadto koszty urządzeń. Na forach tematycznych mówi się, że do zakupu niezbędnego sprzętu potrzebnych jest kilkadziesiąt tysięcy euro. Przestępcy są poza tym ciągle narażeni na ryzyko wykrycia i skonfiskowania zestawu do skimmingu. O wiele większe ryzyko stanowi jednak instalacja owego sprzętu, ponieważ większość bankomatów obserwowana jest przez kamery.

Sprawcami są bardzo często obcokrajowcy, nierzadko są nimi szajki z Europy Wschodniej. Szczególnie zagrożone są bankomaty w dużych miastach, ponieważ ilość obsługiwanych przez nie kart jest znacznie większa niż w małych miejscowościach. Znacznie większe jest za to ryzyko przyłapania na przestępstwie.

W przeszłości owe instalacje skimmingowe często wykrywali uważni klienci, zgłaszając ten fakt policji lub bankowi. W chwili obecnej część z nich jest wykonana tak profesjonalnie, że nie rozpozna ich żaden laik. Wiąże się to z faktem, że przestępcy znają dokładne wymiary bankomatów i są w stanie wykonać urządzenia, które idealnie do nich pasują.

Kradzież danych przez kliknięcie (phishing)

Coraz popularniejszym procederem staje się phishing, ponieważ pozwala na zdobycie niemal dowolnych danych. Co się dzieje, gdy oszust potrzebuje danych banku? Nie ma z tym żadnego problemu, przestępca konstruuje kilka fałszywych stron bankowych, za pośrednictwem własnej sieci botnet rozsyła duże ilości spamu z linkami do swojej strony z phishingiem i czeka, aż dotrą do niego dane ludzi, którzy nabrali się na jego sztuczkę. Zakres gromadzonych danych nie ma właściwie granic. Poszukiwane jest wszystko, co można spieniężyć, począwszy od kont gier, danych kart kredytowych, dostępów do online bankingu, aż po osobisty dostęp do automatów do nadawania i odbierania przesyłek. Taką samą popularnością cieszą się konta internetowych bukmacherów czy też kasyn. Przestępcy wykorzystują je w celu ukrycia przepływu wyłudzonych przez nich pieniędzy.

|

| Rys. 16. Interfejs internetowy jednej z sieci botnet |

|

| Rys. 17. Klient RAT |

Asortyment towarów sprzedawanych w podziemiu cyberprze- stępczym jest po prostu nieskończenie wielki. Rozglądając się po przestępczych forach znajdziemy na nich nawet skradzione konta sieci My-Space czy Twitter oferowane do sprzedaży lub wymiany. Oszuści zainteresowani są zdo- byciem możliwie wielu danych osobowych ofiary.

Dzięki nim mogą przyjąć jej tożsamość i wykorzystać do własnych celów.

Korzystając z usług internetowych trzeba niezmiernie ostrożnie posługiwać się własnymi danymi, dokładnie sprawdzając, gdzie je wpisujemy i jakimi drogami są przekazywane. Użytkownikowi powinien włączyć się sygnał ostrzegawczy, gdy na rzekomej stronie jego banku internetowego od razu pojawia się żądanie wielu kodów autoryzujących transakcję (TAN) lub gdy dane jego nie są szyfrowane.

W idealnym przypadku użytkownicy tacy powinni tworzyć zakładki z odpowiednimi adresami URL i korzystać tylko z nich. Poza tym dobrze jest dokładnie sprawdzać linki także w wiadomościach otrzymanych od pozornie autentycznych nadawców. Nierozważne kliknięcie może nas szybko zaprowadzić na stronę ze złośliwym oprogramowaniem.

Jak funkcjonuje atak masowy?

Sieci botnet i ich struktura

Dzięki lukom typu exploit cyberprzestępcom udaje się wpuścić do komputerów ofiar swoje konie trojańskie czy robaki. Exploit to słaby punkt w systemie operacyjnym lub też w jednym z zainstalowanych na komputerze programów, który daje się wykorzystać. Aby uniknąć natychmiastowego zadziałania programu antywirusowego, trojany szyfrowane są za pomocą tzw. crypterów, które utajniają ich kod. Dla tego typu „crypterów” (narzędzi szyfrujących) oferowane są wersje publiczne, które z powodu swojej powszechności są przeważnie nieprzydatne. Ich produkty są rozpoznawane przez większość skanerów antywirusowych. Dostępne są także wersje prywatne, udostępniane jednak tylko za gotówkę. Programiści crypterów przeważnie reklamują swoje usługi na forach. Owe narzędzia cieszą się dużym popytem wśród cyberprzestępców i są często oferowane jako usługa. Bowiem tak długo, jak w bazie danych nie ma dokładnej sygnaturki konkretnego złośliwego programu utworzonego z użyciem narzędzi szyfrujących i pakujących („crypterów” i „packerów”), nie można go na jej podstawie rozpoznać. Owych niepowtarzalnych, reklamowanych jako całkowicie niewykrywalne („Fully UnDetectable”) wersji (FUD-Server) nie znajduje przez pewien czas żaden skaner antywirusowy.

|

| Rys. 18. Oferty stref zrzutu reklamowane na forum |

Podobnie ma się rzecz z botami. Większość dostępnych botów posiada luki w zabezpieczeniach, tak więc bardzo szybko może się zdarzyć, że zbudowana przez nas sieć botnet zostanie przejęta. Boty to niewielkie aplikacje, działające niepostrzeżenie w komputerach ofiar, które w zależności od posiadanych funkcji wykonują różne zadania – począwszy od ataków DDoS poprzez rozsyłanie spamu aż po rejestrowanie wpisów na klawiaturze i wiele innych akcji. Zakres funkcji to w pierwszym rzędzie kwestia tego, ile pieniędzy chcemy zainwestować w nasz bot. Boty o szerokim zakresie działania są oczywiście droższe niż zwyczajne, które niewiele potrafią.

Do administrowania sieci botnet wykorzystuje się tak zwane serwery C&C (Command and Control). Boty zainstalowane na komputerach ofiary samoczynnie nawiązują połączenie z takim serwerem kontrolnym, oczekując na rozkazy swojego mistrza. Istnieją różne koncepcje takich serwerów C&C: niektóre boty meldują się w IRC i podłączają do specjalnego kanału. Ze względów bezpieczeństwa prawie zawsze wykorzystuje się do tego prywatne serwery IRC, do których nikt inny nie ma dostępu (porównaj rys. 15). W kanale oczekują one na dalsze rozkazy.

Często wykorzystywaną możliwością jest administrowanie poprzez interfejs internetowy (porównaj rys. 17). Po wpisaniu nazwy użytkownika i hasła docieramy bezpośrednio do poziomu administrowania. Interfejs internetowy oferuje róż- norodne możliwości w zależności od zakresu funkcji danego bota. Poza tym można tu uzyskać statystyki prezentujące, ile botów jest w danej chwili w sieci, jaka jest łączna liczna zainfekowanych czy też, jakie systemy operacyjne zostały zajęte. Interfejs internetowy umożliwia także wprowadzanie aktualizacji.

Jeśli koń trojański przeniknął do komputera ofiary, najczę- ściej ściąga z Internetu bota, ukrytego tam przez cyber- przestępcę. Jako źródła ściągania plików chętnie wyko- rzystuje się usługi firm oferujących tzw. bulletproof hosting. Jeśli cyberprzestępca chce mieć aktualną sieć botnet, zwraca się do programisty, aby zakupić u niego aktualną wersję.

Boty oferowane są często w postaci kodów binarnych i źródłowych, przy czym ceny kodów źródłowych (source code) są pięcio- do dziesięciokrotnie wyższe niż ceny kodów binarnych. W zamian za to kupujący ma możliwość sprawdzenia, czy jego własna wersja posiada tylne drzwi, czy też nie. Ktoś, kto nie jest prawdziwym programistą, nie jest jednak w stanie tego zrobić.

Często wykorzystuje się aplikacje RAT (Remote Administration Tools). Mają one dla przestępcy tą zaletę, że umożliwiają mu nawiązanie połączenia z komputerami własnych ofiar. Tam może sprawdzić, czy dotarł do użytkownika, czy też został automatycznie wrzucony do honeypota producenta oprogramowania antywirusowego, podczas instalowania bota.

Jeśli tak jest, obecna wersja bota także zostanie niebawem rozpoznana przez aktualne skanery antywirusowe. W takiej sytuacji cyberprzestępca byłby zmuszony do ponownego zaszyfrowania bota i wprowadzenia najnowszych wersji instalacyjnych, zanim zareagują ewentualne zainstalowane skanery antywirusowe powodując oczyszczenie systemu.

Metodę tę uznaje się chętnie za wariant profesjonalny. Wymaga ona jednak od oszusta znacznie większego nakładu pracy niż instalacja automatyczna. Przy rozpowszechnianiu takich aplikacji RAT pomysłowość oszustów jest właściwie nieograniczona. Można je przesyłać na komputery ofiar poprzez ataki Drive By Downloads, wprowadzać je do sieci P2P czy tez wysłać miliony wiadomości e-mail, w których podpina się je w pozornie niewinnym załączniku.

Bardzo popularne są także tzw. stealery. Jak pozwala przypuszczać ich nazwa stosowane są do wykradania danych kont. Tak więc w krótkim czasie może się zdarzyć, że nasze hasło dostępu do ebaya zostanie nielegalnie użyte przez przestępców. Stealery rozpowszechniane są tą samą drogą co RAT oraz konie trojańskie. Dobrą ochronę zapewni tu wysokiej klasy antywirus, nadzorujący wszystkie bramki, na przykład przeglądarkę, przy pomocy filtra HTTP lub skanujący przychodzącą pocztę skanerem mailowym.

W grupie tej można się także natknąć na złośliwe programy o nazwie „keylogger”. Owe małe aplikacje zagnieżdżają się w komputerze ofiary. Gdy znajdą się w systemie „podglądają” wszystkie wpisy dokonywane przez użytkownika za pomocą klawiatury. Sprawia to, iż przestępcy są w stanie dotrzeć do nazw i haseł użytkowników, nawet jeśli te nie są zapisane w systemie, lecz za każdym razie wpisywane na nowo.

Problem z łupem

Niezależnie od tego jak bardzo różnią się narzędzia i metody, służą one do realizacji tego samego celu którym jest wola zarabiania pieniędzy przez cyberprzestępców. Ironią jest, że jeden z największych problemów pojawia się dopiero w momencie, gdy oszuści wyłudzą już pieniądze. Istnieje wiele metod, podpowiadających, jak najlepiej dokonać realizacji transakcji pieniężnej (Cashout). W przypadku transakcji Cashout chodzi o to, jak wymienić swoje wirtualne pieniądze na rzeczywiste, tak, by nie dało się wyśledzić skąd one pochodzą.

Przy użyciu wykradzionych danych kart kredytowych lub wirtualnych pieniędzy, otrzymywanych przez cyberprzestępców za rozsyłanie spamu, kupuje się często towary w Internecie. Aby nie zostać złapanym na przekazywaniu towaru, zakupione artykuły przekazuje się do stref zrzutu (tzw. drop zones). Tam czekają już figuranci, werbowani często za pośrednictwem wiadomości e-mail ze spamem jako kurierzy lub fachowcy od spraw logistyki, gotowi do natychmiastowego przekazania towaru dalej. Strefy zrzutu są dlatego bardzo poszukiwane przez przestępców, czego konsekwencją są liczne oferty takich usług na forach cyberprzestępczych.

Cały proces przebiega zawsze według tego samego schematu. Po zamówieniu towaru wysyła się go na adres w Rosji lub w innym kraju. Tam towar jest odbierany na poczcie i przesyłany przez właściwy adres docelowy. Pośrednik żąda za swoje usługi sowitej zapłaty, często w takiej formie, iż domaga się zamówienia towaru także dla siebie.

W przeszłości jako strefy zrzutu wykorzystywano często liczne opustoszałe domy i mieszkania, określane w świecie przestępczym mianem „housedrop”.

Na tego typu stały adres można kierować także korespondencję bankową. Konieczne do tego zmiany danych adresowych można często wprowadzić elektronicznie. Powodzeniem kończy się też przeważnie wizyta oszusta w banku, podczas której prosi on uprzejmego urzędnika o zmianę adresu. Potrzebne mu do tego fałszywe dokumenty może niedrogo nabyć na podziemnych forach. Jeśli jest przy tym opanowany i dysponuje zwodniczym darem przekonywania, droga do miejsc zrzutu (Housedrops) stoi przed nim otworem. Inną, bardzo popularną zwłaszcza w Niemczech możliwością, są należące do poczty tzw. Packstationen (automaty pocztowe).

Skradzione hasła do takich automatów przestępcy nabywają na forach lub w sklepach cyberprzestępczych. Anonimowy dostęp do takiego automatu można uzyskać także posługując się sfałszowanymi dokumentami. Odbieranie towaru w takich miejscach jest anonimowe i niesie ze sobą stosunkowo niewielkie niebezpieczeństwo.

Inną metodą jest przepuszczanie pieniędzy przez internetowe kasyna. Pieniądze do kasyna można wpłacać między innymi posługując się skradzionym kontem PayPal. Przy zgłoszeniu do kasyna podaje się oczywiście nie prawdziwe, lecz fałszywe dane. Na cyberprzestępczych forach istnieją na przykład rankingi, które kasyno czy też który portal bukmacherski najlepiej nadaje się do przestępczych matactw. Kryterium są tu wymogi, czyli jakie dane potrzebne są do założenia konta, czy dokładnie sprawdzana jest prawdziwość danych i czy akceptowane są fałszywe kopie dowodów tożsamości. Popularnością cieszą się tu skradzione konta, które zostały już zweryfikowane.

Do dalszego transferu pieniędzy wykorzystuje się często tak zwany „bankdrop”. Przez „bankdrop” rozumie się konto, do którego cyberprzestępca ma dostęp, mimo że nie zostało ono otwarte na jego nazwisko. Stanowi to z pewnością jeden z największych problemów. Dlatego też nie dziwi, że instrukcje wejścia w posiadanie anonimowego konta oferowane są w cyberprzestępczych kręgach za wysokie sumy. Pomysły obejmują od przekupienia urzędnika poczty w celu otwarcia konta weryfikowanego w procedurze wewnętrznej, po zakup fałszywych dowodów tożsamości, dzięki którym można otworzyć rachunek bankowy. Procedura identyfikacyjna na poczcie wymaga osobistego stawiennictwa z dowodem tożsamości. Urzędnik poczty sprawdza dokumenty i przesyła weryfikację do banku, w którym klient chciałby otworzyć konto.

Często stosuje się także różne kombinacje owych możliwości. Jeden z modeli mógłby wyglądać następująco:

- oszust kupuje w Internecie towar w jednym ze sklepów przyjmujących skradzione karty kredytowe (tzw. cardable shops) i zleca dostarczenie go do jednego z automatów pocztowych, do którego dostęp uzyskał poprzez kradzież haseł nieświadomej niczego osoby. Następnie odbiera towar w automacie pocztowym, sprzedaje na jednym z portali aukcyjnych, zlecając przelanie pieniędzy na swoje prywatne konto.

Fenomen – cyberprzestępcza ofensywa

Dawno już minęły czasy, gdy hakerski półświatek składał się w większości z dorastającej młodzieży płci męskiej, która dla zabawy lub z czysto technicznych zainteresowań surfowała po Internecie. Dlatego też określenie „haker” nie pasuje po prostu do nowego pokolenia, poruszającego się po owej „szarej strefie”. Należą do niego przestępcy dysponujący wiedzą techniczną, nie różniący się od tych, którzy włamują się do sejfów czy innych pospolitych kryminalistów.

W tym obszarze świata przestępczego liczy się tylko pieniądz, obracany rocznie w milionowych kwotach, pochodzących zarówno z czynnego okradania ofiar jak i z rozsyłania spamu. Także tu sprawcy łączą się w zorganizowane bandy o profesjonalnej strukturze, w której każdemu przydzielane są określone zadania.

Dla zwykłego użytkownika Internetu oznacza to, iż coraz ważniejsza jest ochrona własnego komputera przez szkodliwymi wpływami. Osoby surfujące dziś po Internecie bez skutecznego programu antywirusowego i zapory ryzykują stanie się ofiarą cyberprzestępców. Wiąże się to z dużym ryzykiem zwłaszcza w czasach, gdy internetowe portale aukcyjne czy też bankowość online stały się rzeczą powszednią.

Innym ważnym tematem jest podejście do własnych danych osobowych. Wiele osób bez zastanowienia wpisuje w swoim profilu w sieci społecznościowej liczne dane osobiste, nie zastanawiając się, że oddaje je tym samym w ręce oszustów. Nawet pozornie nieistotna informacja, takie jak data urodzenia, może pomóc oszustowi w uzupełnieniu danych do karty kredytowej.

Coraz modniejszym trendem jest, by za pomocą danych kont skradzionych z komputerów ofiar wykorzystywać ich witryny internetowe do celów przestępczych. Dlatego też firmy oferujące programy zabezpieczające pilnie zalecają, by w przypadku infekcji sprawdzać nie tylko własny komputer, lecz również administrowaną przez nas stronę internetową.

W innym przypadku skutki mogłyby być bardzo nieprzyjemne – jeśli cyberprzestępcy umieszczą na stronie złośliwe oprogramowanie, odpowiedzialność ponosi jej administrator. ◊