W wrześniu ubiegłego roku G Data Security Labs opracowało bardzo interesujący materiał o metodach organizacji cyberprzestępców oraz sposobach na niekontrolowane przychody z przestępczej działalności w sieci. Poniżej publikujemy obszerne fragmenty, które udowadniają, że ta dziedzina wirtualnej działalności staje się w pełni profesjonalną i zorganizowaną.

Serwery pośredniczące proxy jako narzędzia do zacierania śladów

Większości osób zaangażowanych w cyberprzestępczą szarą strefę zależy na tym, by ukryć wszelkie dane, które mogłyby prowadzić do odkrycia ich prawdziwej tożsamości. Dlatego też, podczas poruszania się po należących do cyberprzestępców forach czy stronach internetowych nieodzowne jest korzystanie z usług serwerów Proxy. Dzięki usługom tym cyberprzestępca może uniemożliwić zapisanie jego własnego adresu IP w protokołach. Przecież już następnego dnia adres ów mógłby zostać wykradziony podczas włamania na stronę, a dane użytkownika, jak ma to często miejsce, zostałyby opublikowane w innym miejscu w sieci. Gdy użytkownik wysyła swoje zapytanie do serwera Proxy, a ów zgodnie z poleceniem kieruje je na przykład do forum, w protokołach forum pojawia się jedynie IP serwera Proxy a nie samego użytkownika. W taki sposób nie można stwierdzić, jaki był adres IP tego użytkownika. Bez tej informacji nie ma także możliwości, na przykład w przypadku popełnienia przestępstwa, udania się do odpowiedniego administratora/dostawcy internetowego takiego jak T-Online, aby poprzez niego na mocy postanowienia sądowego uzyskać informacje o nazwisku i adresie użytkownika.

Wschodnioeuropejscy użytkownicy preferują korzystanie z serwerów Proxy pochodzących z takich krajów jak Niemcy, Holandia czy Szwajcaria. Natomiast Niemcy wybierają do prowadzenia nielegalnych matactw między innymi serwery proxy pochodzące z Polski, Rosji czy z Ukrainy. W obrębie nielegalnego półświatka na różnych stronach można znaleźć listy wolnych serwerów proxy. Ich zdecydowaną wadą jest jednak najczęściej fakt, że są bardzo powolne. Dlatego też często wykorzystuje się usługi komercyjnych serwerów. Owe także należą często do cyberprzestępców i właśnie w ich środowisku bezpośrednio reklamują swoje produkty. Administratorzy tych serwerów podkreślają często, że nie sporządzają żadnych protokołów lub nie podejmą żadnych działań nawet w przypadku zgłoszenia nadużycia (abuse mails). Oferta obejmuje zarówno zwykłe serwery proxy, przy pomocy których można anonimowo surfować po sieci, jaki i tunele SSH (SSH sockets) czy też konta OpenVPN. Konta OpenVPN oraz tunele SSH sockets mają w porównaniu z normalnymi serwerami proxy tą zaletę, że umożliwiają korzystanie ze wszystkich programów, takich jak komunikatory internetowe, IRC czy Skype.

Typowy dla cyberprzestępczego światka jest fakt, że zapłata realizowana jest elektronicznie (online payment). Związany z zapłatą kontakt realizowany jest przeważnie poprzez komunikator internetowy.

Infekcje – jak komputer staje się maszyną rozsyłającą złośliwe oprogramowanie

Jak wskazuje sama nazwa, w przypadku tak zwanych infekcji chodzi o to, by ofiary „zarażały” komputery w celu utworzenia sieci botnet lub komercyjnego wykorzystywania zarażonych urządzeń, przy zastosowaniu programów szpiegowskich takich jak Adware. Metody osiągania tego celu są różnorodne. Między innymi do ofert erotycznych podczepia się aplikacje typu exploit. Inną metodą rozpowszechniania złośliwego oprogramowania jest poczta elektroniczna. W dalszym ciągu złośliwe oprogramowanie dodaje się w postaci załącznika. W takiej sytuacji, by natychmiast zainfekować komputer wystarczy jedno nierozważne kliknięcie! Wiele koni trojańskich rozsyłanych jest także przez portale aukcyjne, gdzie ukrywają się pod postacią programów, gier itp. Po zainfekowaniu komputera trojan ściąga z Internetu bota, stając się częścią określonej sieci botnet. Jak w wielu innych przypadkach widać tu wyraźnie, że stosowanie skutecznego rozwiązania antywirusowego i bieżące aktualizowanie go są niezmiernie ważne.

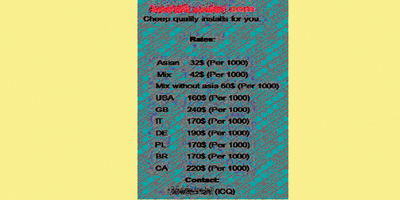

Kto nie chce sam troszczyć się o to, czy dostępne są zainfekowane komputery, może skorzystać z pomocy jednego z usługodawców. Na cyberprzestępczych forach infekowanie komputerów oferowane jest jako usługa. Ceny uzależnione są od krajów, z których pochodzą ofiary. Preferowane są zainfekowane komputery w Europie Zachodniej, Ameryce Północnej oraz w Australii. Przyjmuje się, że wiąże się to najprawdopodobniej z bardzo dobrą infrastrukturą internetową w tych krajach, jak też z wysokim stopniem upowszechnienia sieci. W chwili obecnej istnieją nawet prawdziwi handlarze mający w swej ofercie boty, proponujący za 1000 zainfekowanych komputerów określoną kwotę pieniędzy. Także tutaj cena zależy od tego, z jakiego kraju pochodzą dane ofiary.

|

| Rys. 9. Strona internetowa, na której „zarażanie” komputerów oferowane jest jako usługa |

Jednak biznes działa także w odwrotną stronę – Internet umożliwia zainteresowanym wyszukanie „usługodawców”, którym zlecą infekowanie komputerów (porównaj rys. 9).

Zdarzenia po zainfekowaniu odbywają się przeważnie według następującego schematu: Wszystkie dane w komputerze, które można spieniężyć, zostają skopiowane i sprzedane. W następnej kolejności kradnie się wszystkie konta, oferując je na czarnym rynku. Po „wykorzystaniu” wszystkich przydatnych danych, boty służą jedynie do rozsyłania spamu bądź ataków DDoS.

Usługi hostingowe typu „bulletproof hosting” – dystrybutorzy nielegalnych kopii oraz pornografii dziecięcej

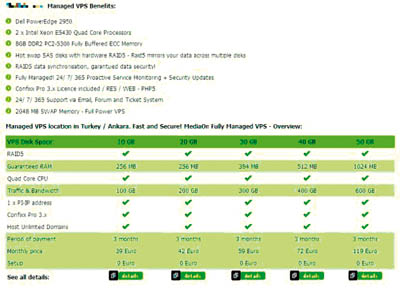

Handlarze oferujący usługi typu „bulletproof hosgtin” zapew- niają swoim klientom dostęp do serwera, który jest zabez- pieczony przed dostępem międzynarodowych organów ścigania. Najbardziej znane nazwy w tym biznesie to zapewne Russian Buiness Network (RBN) czy też amerykański hosting McColo. Podczas gdy McColo został w międzyczasie wyłączony z sieci, RBN wraz z licznymi drobnymi firmami-córkami nadal prowadzi swoją działalność. Tu zgłaszają się wszyscy poszukujący stref zrzutu (ang. drop zones) dla danych wyłudzonych przez sieci botnet, prowadzący nielegalne sklepy, jak też ci, którzy poszukują bezpiecznego schronienia dla swoich serwerów Command & Control (C&C) i im podobni. Pod pojęciem „drop zones” rozumiany jest w tym kontekście serwer, na którym program szpiegowski zainstalowany na komputerze ofiary może zapisać zgromadzone dane. Podobnie jak u każdego poważnego kontrahenta portfolio produktów obejmuje tu od niewielkiej oferty w Internecie, poprzez serwery wirtualne, aż po całe klastry serwerów, w zależności od zamożności i wymagań klienta.

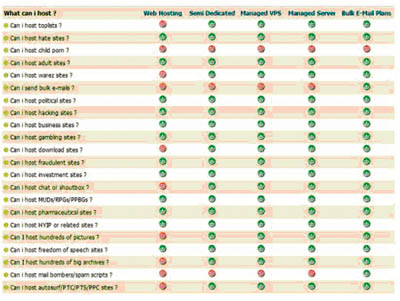

„Warunki użytkowania” takich firm często zawierają bardzo górnolotne, kwieciste sformułowania, czasem można więc na próżno szukać punktu „Zakazy i działania niedozwolone”. Cyberprzestępcy wiedzą jednak doskonale, który administrator/dostawca dopuszcza określone zachowania.

|

| Rys. 10. Przegląd oferty firmy hostingowej |

|

| Rys. 11. Lista usług, na które zezwala firma hostingowa |

W ofercie można znaleźć zarówno pirackie kopie, po administratorów, zezwalających nawet na zapisywanie na ich serwerach pornografii dziecięcej. Spektrum krajów, oferu- jących tego rodzaju usługi jest bardzo zróżnicowane. Często można znaleźć oferty, których serwery znajdują się w Rosji, Turcji czy też w Panamie.

Wielkim problemem przestępczego świata jest okoliczność, że w normalnych serwisach hostingowych przy rejestrowaniu domeny, na przykład www.meine-boese-seite.de informacje o jej właścicielu zapisywane są w publicznej bazie danych. Można tam później wyszukać takie dane jak nazwisko, adres, numer telefonu i adres e-mail. Kontrola zwana potocznie „Who is” wskazałaby natychmiast tożsamość oszusta, czemu chciałby on, rzecz jasna, za wszelką cenę zapobiec. Dlatego też wszystkie firmy świadczące usługę bulletproof hostingu przeważnie ukrywają takie dane. W miejsce danych rzeczy- wistych właścicieli wpisują one dane osób podstawionych, często z Afryki lub z Azji. W ten sposób chronią one korzystających z bulletproof hostingu przed ujawnieniem ich tożsamości oraz prawnymi konsekwencjami ich niele- galnego postępowania. Inną usługą z zakresu hostingu bulletproof jest masowe wysyłanie wiadomości e-mail. Usługa ta umożliwia wysyłanie wielkich ilości wiadomości e-mail za pośrednictwem serwera administratora i jest powszechnie znana pod nazwą spam.

Spamerzy często zachęcają swoich klientów twierdzeniem, iż wysłane przez nich wiadomości e-mail potrafią omijać filtry, faktycznie docierając do użytkowników. Niektórzy spamerzy oferują także za odpowiednią opłatą specjalnie dobrane listy adresów e-mail. Tego rodzaju „usługodawcy” często pojawiają się na znanych cyberprzestępczych forach, na których promują swoje oferty. Inną często oferowaną usługą jest ochrona przed DDoS (DDoS protection), której celem jest zabezpieczenie klientów przed atakami z wielu komputerów. Ochrona taka jest konieczna, ponieważ spory i rywalizacja pomiędzy cyberprzestępcami często prowadzą do tego typu wewnętrznych ataków.

Spam jako źródło dochodu

Najbardziej znaną gałęzią cyberprzestępczego świata jest zapewne masowe wysyłanie niepożądanych wiadomości e-mail, zwanych w skrócie spamem. Strefa ta jest bardzo popularna także pośród cyberprzestępców, co spowodowane jest między innymi faktem, że można na niej bardzo dużo zarobić. Bezpośrednio u właściciela sieci botnet wysłanie 1.000.000 wiadomości e-mail ze spamem kosztuje od ok. 250 do 700 dolarów amerykańskich. Raczej niewielka sieć botnet licząca 20.000 komputerów zombie potrzebuje na wykonanie takiego zlecenia, przy przykładowej prędkości dwóch wiadomości e-mail na sekundę i aktywnym bocie nie więcej niż 25 sekund.

Tłumaczy to wielkie zainteresowanie ciągłym przyłączaniem do własnej sieci botnet nowych botów zombie.

Klient sam może wybrać, do kogo ma dotrzeć jego spam. Wielu właścicieli sieci botnet określa granice geograficzne wysyłki wiadomości e-mail ze spamem. Możliwe jest także wysyłanie spamu do specjalnych grup odbiorców, na przykład do graczy online.

Listy adresów można bez problemu nabyć w sklepach internetowych większości forów bądź w serwisach oferujących usługę masowej poczty e-mail. Są one przeważnie posortowane według różnych kategorii lub źródeł. Sprzedający reklamują się często utrzymując, że oferowane przez nich adresy nie otrzymywały dotychczas żadnego spamu. Oznacza to jednak, że dana lista nie została jeszcze sprzedana w innym miejscu, nie wykluczając wcale, iż adresy nie były nigdy wykorzystywane przez spamerów.

- Poprzedni artykuł

- Następny artykuł »»